السلام عليكم ورحمة الله وبركاته

قبل فترة طويلة من الزمن الكثير من الأخوة الأصدقاء المقربين كانوا يستغربون كيف كنت أقوم بإعطاءهم المستخدم root الى خادم عرب نيكس ولم يعرف أحدهم من عمل أي شيء على الخادم (ملاحظة، الموقع حالياً ليس على نفس الخادم السابق، تم نقله لأسباب كثيرة ربما أذكرها لاحقاً) !!! وأيضاً البعض كان يحاول معرفة ما هو النظام الذي يعمل عليه موقع عرب نيكس من خلال عمليات الـ fingerprinting للنظام ولم يعرفوا أيضاً صح يا صبري؟ :) والسبب بإننا سنقوم بعملية التلاعب بالـ TCP Stack أيضاً وبالتالي برامج مثل Xprobe2 أو nmap أو غيرها لن تستطيع معرفة ما هو النظام وما هي نواته !!!

السبب هو الطريقة التي كنت أستعملها على النظام وقتها والتي سأقوم بشرحها بالأسفل بالتفصيل الممل إن شاء الله … هذه الطريقة ستقوم بعملية حماية نظامك حتى من المستخدم root نفسه وبالتالي من يحصل على root على نظامك لن يعرف أن يعمل اي شيء سوى الدهشة والإستغراب والمسائلة لنفسه “ما الذي يحدث؟” :) طبعاً العلم لم يتوقف هنا وربما هناك طرق لإختراق مثل هذه الحماية “المعقدة” جداً جداً جداً ولكني أؤكد لكم بإنها بدون شك ستكون سداً منيعاً أمام هؤلاء أصحاب c99 والذي لن يعرف أحدهم أن يعمل شيء سوى تغيير أندكس !!! يعني حتى لو حصل على root لن يكون قادراً على تدمير الخادم لك، وكما قلت أقصى شي سيقوم به هو “أسلوب الأطفال” تغيير الأندكس !!!

وقبل أن أبدأ بالشرح، ولأنني أؤمن بإنه كلما أعطيت أكثر ونشرت مواضيع أكثر، كلما زادت معرفتك … فمن ظن بإن العلم عنده فقط؟ فهو جاهل … ومن ظن بإنه وصل الى كل شيء؟ فهو جاهل أيضاً … العلم إن نشرته فأنت فعلياً قمت بزكاته … وكما يقول علي بن أبي طالب (رضي الله عنه): زكاة العلم نشره … ولأنني أتمنى أن تكف عمليات التخريب التي أسمع بها هنا وهناك لهذه الجهة أو تلك ولأسباب شخصية بين أفراد يظلم على ضوئها المئات وربما الآلاف من الناس بدون ذنب … فمنهم من يخترق فقط لكي يقول أنا وأنا ونسي حتى أن يقول “أعوذ بالله من كلمة أنا” ومنهم من يخترق لغرض الضرر بالطرف الآخر ويؤذيه سواءاً بشكل مادي، معنوي أو حتى نفسي … ولهذا الموضوع هذا سيكون كما أمرنا رسولنا الكريم، محمد (صلى الله عليه وسلم): “المسلم أخو المسلم، لا يظلمه ولا يسلمه، من كان في حاجة أخيه، فإن الله في حاجته، ومن فرج عن مسلم كربة، فرج الله عنه بها كربة من كرب يوم القيامة، ومن ستر مسلما، ستره الله يوم القيامة”. الرسالة أظنها وصلت ولا حاجة لي لكتابة المزيد فالـ لبيب من الإشارة يفهموا …

لندخل الى الموضوع الآن …

سنقوم بتركيب patch الـ grsecurity وبناء النواة، وتنصيبها … وبعد ذلك سنقوم بتفعيل الـ RBAC System على النظام …

أول شيء لنقوم بعملية الترقيع مع البناء … أدخل المجلد التالي:

cd /usr/local/src

الآن لنقوم بتحميل النواة والترقيع الخاص بالـ grsecurity من خلال الأوامر التالية:

wget -c http://www.kernel.org/pub/linux/kernel/v2.6/linux-2.6.27.10.tar.bz2

wget -c http://www.grsecurity.com/grsecurity-2.1.12-2.6.27.10-200812271347.patch.gz

الآن لنفك ضغطهم:

tar xjvf linux-2.6.27.10.tar.bz2

gunzip grsecurity-2.1.12-2.6.27.10-200812271347.patch.gz

الآن لنقوم بعملية الترقيع:

patch -p0 < grsecurity-2.1.12-2.6.27.10-200812271347.patch

الآن قم بعمل التالي:

mv linux-2.6.27.10 linux-2.6.27.10-grsec

ln -s linux-2.6.27.10-grsec/ linux

cd linux

والآن قم بنسخ ملف الـ config الخاص بالنواة التي تعمل عندك حالياً، لكي نستعملها في عملية بناء النواة بدل من عملها من الصفر:

cp /boot/config-`uname -r` .

الآن لندخل الى مرحلة بناء النواة:

make menuconfig

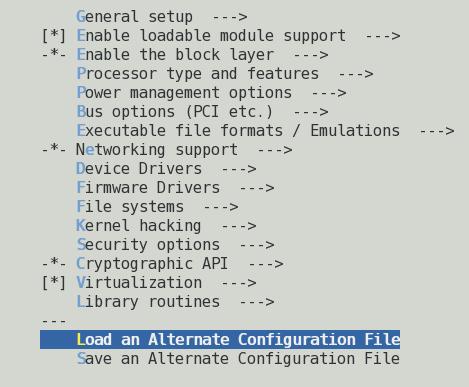

الآن من خلال القائمة بإختيار ملف الـ config هذا الذي نسخناه قبل قليل ...

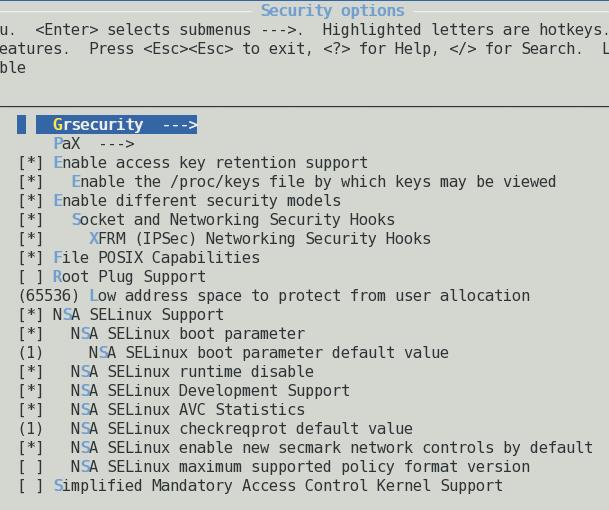

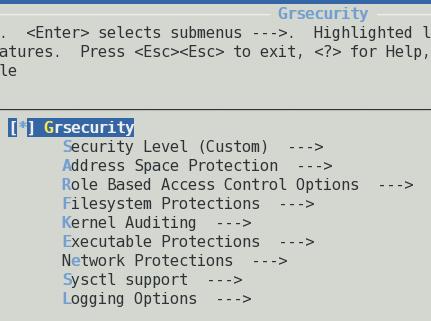

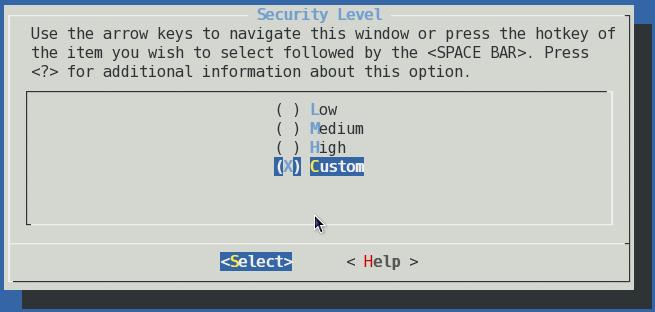

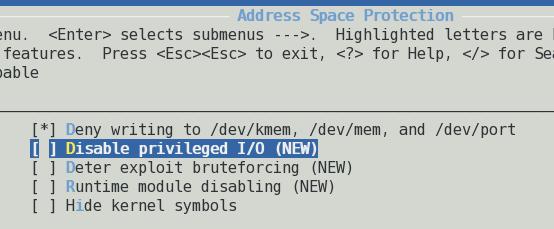

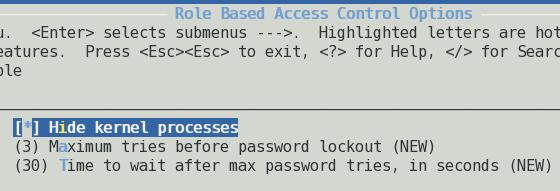

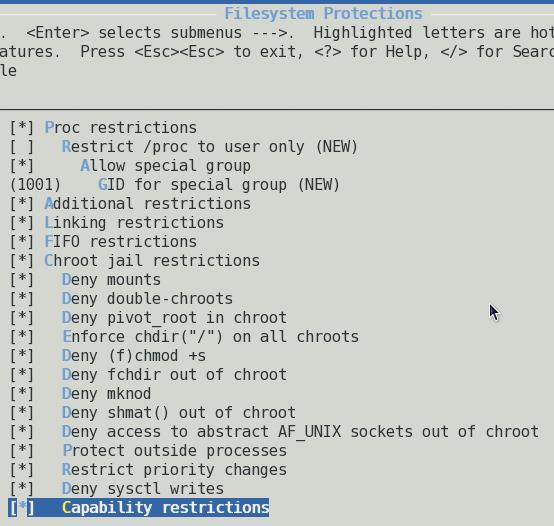

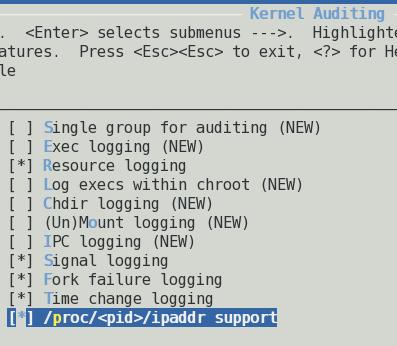

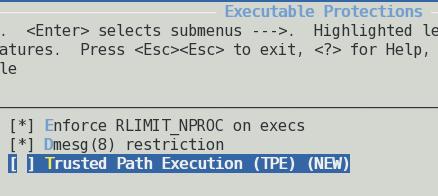

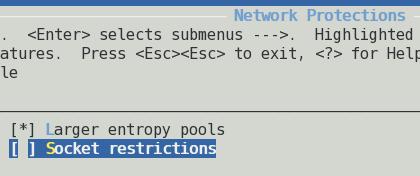

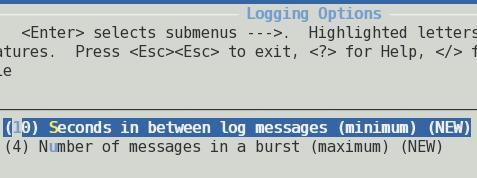

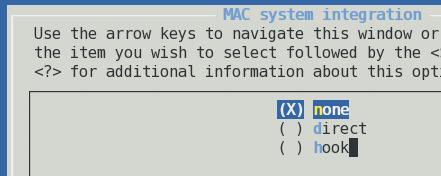

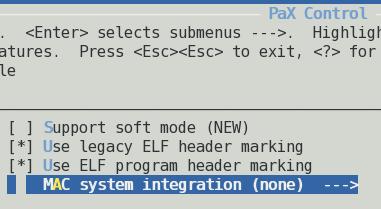

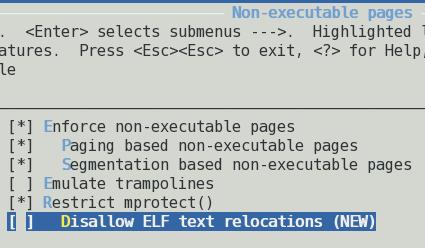

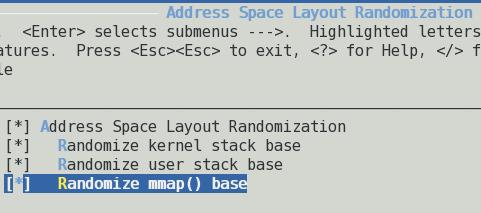

الآن أدخل الى قائمة GrSecurity لكي نقوم ببعض التعديلات والتفعيلات ... وأرجوا أن تقوموا بإتباع الصور التالية في الإعداد:

ملاحظة مهمة: هناك خيارات كثيرة جداً ومتعددة جداً ... لا أستطيع شرح وتوضيح جميعها، ويوجد كتاب رائع في هذا المجال ممكن يفيدكم لمن يود المزيد من المعرفة: أضغط هنا

الآن قم بحفظ الإعدادات والخروج لنذهب لعملية بناء وتثبيت النواة الجديدة ... والتي يمكن عملها بالخطوات التالية:

make bzImage

make modules

make modules_install

make install

الآن قبل ان تقوم بإعادة تشغيل الجهاز للعمل على النواة الجديدة grsec لنقوم ببعض الأمور ... أولاً قم بتحرير ملف grub:

vim /boot/grub/grub.conf

أذهب الى السطور الجديدة التي تخص النواة الجديدة والتي ستكون كهذه:

title CentOS (2.6.27.10-grsec)

root (hd1,0)

kernel /vmlinuz-2.6.27.10-grsec ro root=LABEL=/

initrd /initrd-2.6.27.10-grsec.img

وضع بآخر السطر الثالث (الذي يبدأ بكلمة kernel) التالي:

panic=4

لكي يصبح هكذا:

title CentOS (2.6.27.10-grsec)

root (hd1,0)

kernel /vmlinuz-2.6.27.10-grsec ro root=LABEL=/ panic=4

initrd /initrd-2.6.27.10-grsec.img

هذه لكي نظمن في حالة حصل خلل في النواة الجديدة (Kernel Panic) سيعيد تشغيل النظام لك بعد 4 ثواني (على إعتبار إنك تطبق هذه العمليات على خادم عن بعد وليس لديك إتصال مباشر على BIOS الخادم) ... الآن لندخل الى طرفية grub لكي نقوم بتثبيت عملية إعادة الإقلاع من هذه النواة لمرة واحدة خوفاً من حدوث مشكلة ما ولكي يقوم بعملية الإقلاع من النواة الأخرى في المرة القادمة ...

نفذ التالي:

grub

savedefault --default=0 --once

quit

هكذا ثبتنا لبرنامج الإقلاع grub بإنه يقوم بعملية الإقلاع من النواة الجديدة والتي هي default=0 مرة واحدة فقط ... الآن أعد تشغيل النظام وأنتظر الى أن يعود للعمل وقم بالدخول على النظام وتأكد ما هي النواة التي تعمل الآن من خلال الأمر:

uname -r

إذا كان الجواب هو:

2.6.27.10-grsec

هذا يعني بإنه الأمور تمت بنجاح والنواة الجديدة تعمل بشكل سليم ... إن ظهرت لك النواة القديمة، هذا يعني بإن هناك خلل ما في النواة وعليك حلها ... أو ربما إعادة عملية بناء النواة وتثبيتها من جديد ... الآن كل شيء تمام؟ قم بتحرير ملف grub.conf وأحذف منه panic=4 ...

الى هنا أنتهينا من تثبيت النواة والباتش Grsecurity الجديدة ... مبروك الخطوة الأولى :)

الآن وبعد أن قمنا بتركيب النواة الجديدة، لنقوم بالإستفادة من نظام الـ RBAC والذي هو إختصار لـ Role Based Access Control الموجود مع Grsecurity وذلك لكي تتم عملية إحتواء الهجمات والمخاطر التي ممكن أن توجه على الخادم ...

الأمر بسيط إن شاء الله، لنقم بتحميل برنامج gradmn بالبداية:

wget -c http://www.grsecurity.com/gradm-2.1.12-200812271437.tar.gz

بعد ذلك لنفك الضغط عنه وندخل المجلد الناتج:

tar xvfz gradm-2.1.12-200812271437.tar.gz

بعد ذلك نفذ التالي:

cd gradm2

make

make install

جميل جميل الأمور تسير بشكل ممتاز "على الأقل عندي :)" ... الآن أرجوا أن تركزوا على الجمل التي سأقولها هنا:

الآن برنامج gradm هو للتحكم بالـ RBAC الموجود، ولكن بالبداية يجب أن نقوم بعملية تعليم الـ RBAC ما هي إحتياجاتنا وما هي الأمور التي يجب أن يقوم بعملية حماية لها ... هي تشبه الى حد كبير أنظمة الذكاء الإصطناعي والأنظمة الخبيرة التي تتعلم من ذاتها من خلال العمليات التي تعمل بداخل النظام ... ولهذا نحتاج بالبداية قبل أن نقوم بتفعيل النظام بتعليمه أي ندخل مرحلة تعليمه Learning Phase ... في هذه المرحلة يا أخوان "لا" تقوم بأي عملية تنفيذية تستوجب إستعمال مدير النظام ... اي لا تقوم بأي عملية هي عبارة عن Administrative task ... الرجاء أكرر "لا" تقوم بأي عملية Administrative خلال مرحلة التعليم هذه ... لأن النظام سيتعلمها وسيتعرف عليها بإنها عملية عادية (عمل يومي أو أجراء روتيني مثلاً) وبالتالي لن يقوم بعملية حمايتها ... لن نثق بالمستخدم root بعد اليوم :)

يعني أمثلة على ذلك في مرحلة التعليم:

- لا تقوم بإنشاء حساب مستخدم

- لا تقوم بعملية mount أو umount لبارتشنات

- لا تقوم بعملية إيقاف أو تشغيل خدمة ما

- لا تقوم بعملية التعديل على الجدار الناري

- لا تقوم بعملية إدخال أو إخراج لموديول للنواة

- لا تقوم "أكرر" بأي عمل تنفيذي يستوجب تدخل مدير النظام

- المستخدم root لم يعد محل ثقة فأنتبه

ملاحظة: حتى عملية إستعمال الأمر w و top وغيرها من الأدوات إن لم يتعلم عليها النظام؟ فلن يسمح لك بإستعمالها !!!

الآن لدخول مرحلة التعليم نفذ الأمر التالي:

gradm -F -L /etc/grsec/learned_tasks.log

الآن أترك النظام يعمل ليوم أو يومين حسب طبيعة عملك على النظام هذا لكي يقوم نظام الـ RBAC بالتعلم ودراسة النظام بشكل صحيح وأيضاً لكي تكون عندك فرصة كبيرة لتشغيل جميع ما تحتاجهم بشكل إعتيادي قبل أن تنهي مرحلة الدراسة للنظام ...

بعد يوم أو يومين أنتهيت وتقول كل شيء تمام؟ الآن لنوقف مرحلة التعليم من خلال الأمر:

gradm -F -L /etc/grsec/learned_tasks.log -O /etc/grsec/acl

الآن هكذا الـ Policy العامة التي سيسير عليها النظام أصبحت معروفة له وتستطيع تفعيلها له من خلال الأمر:

gradm -E

الآن أصبح نظام الـ RBAC يعمل وشغال على الـ Policy التي حددتها له ...

الآن نحتاج لعمل كلمة سرية للمستخدم الذي قادر على تشغيل نظام الحماية هذا أو إيقافه من خلال تنفيذ الأمر:

gradm -P

نصيحة لله ضع كلمة سرية معقدة وطويلة عليه ...

الآن ماذا لو أردت إيقاف نظام الـ RBAC ماذا أفعل؟

الجواب: نفذ الأمر

gradm -D

سيطلب منك إدخال كلمة السر التي عملتها بالأعلى ...

طيب الآن أنا محتاج لإجراء عمل administrative ماذا أفعل؟

الجواب: قم بالدخول الى admin role الخاص بالنظام من خلال تنفيذ الأمر:

gradm -a admin

طيب الآن أنتهيت من ما أريد القيام به، كيف أخرج من admin role؟

الجواب: قم بالخروج من خلال تنفيذ الأمر:

gradm -u admin

طيب الآن قمت بتنفيذ مرحلة التعليم ولكن هناك برنامج binary أريد أسمح بإستعماله، ماذا أفعل؟

الجواب: أستعمل برنامج chpax الذي طوروه جماعة الـ PaX ...

طيب سؤال، بما إنه النظام يقوم بحفظ كلمة السر الخاصة بالـ admin role في الملف

/etc/grsec/pw

إذن يستطيع root من قراءة محتواه ومن ثم أخذه ومحاولة فك تشفيره؟

الجواب: عندما يتم تفعيل الـ RBAC فإنه حتى الـ admin role لا يستطيع قراءة محتوى هذا الملف، ولا حتى محتوى المجلد الذي هو فيه ... وأيضاً لو قمت بالتلاعب بالـ policy من أجل السماح بعملية قراءة هذا المجلد؟ فإن الـ RBAC System لن يعمل ولن يسمح لك بذلك ولهذا لا تقلق ...

الموضوع إهداء خاص لأخوي العزيز صبري (KING SABRI) وأعذرني تأخرت عليك شهور :$ وإهداء لكل أعضاء وزوار مجتمع لينوكس العربي ولكل الأخوة أصحاب المواقع العربية المفيدة لنا كعرب ... وإن شاء الله سترون مفاجئات أخرى بإذن الله في أقرب فرصة ممكنة ...

مصادر مفيدة جداً:

الأول | الثاني | الثالث | الرابع | الخامس

بالتوفيق للجميع ...

رائع رائع درس في قمة الروعة ، جزاك الله ألف خير عليه سأقوم بنشره عنك قليلا :)

OMLX @ ويجزيك الخير أخوي فهد … خذ راحتك وأنشره مثل ما تحب إن شاء الله يكون محل فائدة للجميع … شكراً يا خوي لدوام دعمك وتشجيعك …

جزاك الله خيرا على الدرس الرائع وجعله الله في ميزان حسناتك

وحش أخي أبو محمد الله يحفظك…الصّراحة شرح رائع جدّاً لطريقة أكثر من روعة للحماية.

دمت بود ونفعني الله وإخواني بعلمك.

السلام عليكم

طحت على بالي اليوم يا ابو محمد والله .. كنت ناوي اطرح سؤال عليك بخصوص النواة التي يعدلها اصحاب التوزيعات الحماية و الهاكين و عن الموديلز و المكتبات التي يحبدونها و التي يتخلون عليها .. فوجدتك ابدعت في هذا الموضو ع

::teeth:: الشيق .. هل يمكن استعمال اونواع الاخرة من access controles .

شـكــ وبارك الله فيك ـــرا لك … لك مني أجمل تحية .

ابداً مو جديدة عليك يا ابو محمد نشر العلم وتعليمة…جعله الله لك صدقة جارية في ميزان حسناتك فقد قالرسول الله (صلى الله عليه واله وسلم) إذا مات الإنسان انقطع عنه عمله إلا من ثلاثة إلا من صدقة جارية أو علم ينتفع به أو ولد صالح يدعو له……ربنا يعطيك الصحة والعافية وطولة العمر لفائدة المجتمع. بالنسبة للموضوع كان على بالي البارحة وهي كيفية منع اخذ معلومات عن نوع نظام تشغيل السيرفر لدي وما هي الخدمات التي تعمل عليه, فكان الرد منك بهذا الموضوع الراقي جداً. حقيقة اشكرك جزيل الشكر, تقبل مروري

السلام عليكم و رحمة الله وبركاته،

أول مرة أسمع عنه .. لكنه مقال رائع .. بارك الله فيك و زادك علماً .. كنت أود أن أضع اثنين thank post في المجتمع لكن لم يفلح :) .. عموماً جزاك الله خيراً .. فكما قال رسول الله صلى الله عليه و سلم :”إذا قال الرجل لأخيه : جزاك الله خيرا ، فقد أبلغ في الثناء”

جزاك الله خيرا

هل تفكر في أن تضع كتب تتدرج من مستوى المبتدئ و حتى مستوى متقدم في مجال الأمن؟

abdessamad @ ويجزيك الخير اخوي عبد الصمد … أتمنى إنك تستفيد من الموضوع … شكراً لمرورك ودعواتك الطيبة …

باحث عن المعرفة @ الله يحفظك يارب أخوي باحث … هذا من لطفك وذوقك والحمد لله نال على إعجابك … أشكرك يا خوي على مرورك ودعواتك الطيبة …

unex @ وعليكم السلام ورحمة الله وبركاته

الحمد لله إني على بالك يا خوي هذا شيء كبير صراحة بالنسبة لي أن تتذكرني في مثل هذه المواقف الحمد لله نال الموضوع على إعجابك وإن شاء الله يفيدك … بخصوص باقي الأنواع هل تقصد مثلاً SELinux و AppArmor وغيرها ؟

السلام عليكم ورحمة الله

اعتقد هو ده مستوى الحماية التى اشتهرى به عالم اللينكس والذى طالما سمعنا عنه وليس المستوى الذى ياتى مع التوزيعات المختلفة

يعينى عليك يا root راحت عليك يا ابنى

وبعدين المفروض ان دى من الاسرار الحربية والعسكرية الهامة وانت بتنشرها كدة ولا همك ربنا يستر

شكرا ابو محمد تسلم ايدك ودمت بكل ود

الله عليك… كبير يابو محمد جزاك الله خير

مجتمع لينكس هو الدافع الكبير لـ تعلمي على هالنظام

بُركت

بارك الرحمن بك

فعلاً شرح وافي

mrloong @ حياك الله أخوي وشكراً لمرورك …

ايمن العوادي @ الله يخليك يارب أخوي ايمن هذا من لطفك وذوقك … وإن شاء الله يكون ما ننشره صدقة جارية لعلها تشفع لنا وتغطي على سيئاتنا وعيوبنا … الحمد لله على كل حال والحمد لله إن الموضوع عجبك ونال على إعجابك وإن شاء الله يكون محل فائدة لك … أشكرك أخوي لدوام دعمك وتشجيعك لي ::17

yehdev_cc @ وعليكم السلام ورحمة الله وبركاته

ويجزيك الخير أخوي يحيى … مرورك وكلامك الطيب هذا هو أفضل من أي ردود شكر لم تتمكن من إضافتها ::wink:: إن شاء الله تكون أستفدت منه ويكون إضافة الى معلوماتك … شكراً لمرورك أخوي العزيز …

الصادق @ ويجزيك الخير أخوص الصادق …

بخصوص الكتب أنا لست مؤهل لفعل ذلك يا خوي … ولكن سأنشر جميع ما يمر أمامي ويكون لي تجربة معه بإذن الله … ولن أقوم بإخفاء حاجة عن أحد … هناك أمور بإذن الله ستسركم قريباً ::wink::

د/أحمد شولح @ وعليكم السلام ورحمة الله وبركاته

أهلا دكتور أحمد … نعم هذا هو مستوى حماية جنو/لينوكس وأتحدى الويندوز يصل لربع إمكانياته … وفعلاً حلوة هذي “root راحت عليك ابني” ::hehe::

أنا ما عندي أسرار يا خوي احمد، وأيضاً لم آتي بشيء جديد، هذه معلومات وأمور منشورة نشروها غيري الكثير ولكني ربما كل الذي قمت به هو لفت إنتباهكم الى حقائق لم يكن الجميع منتبه لها … شكراً لمرورك أخوي ودوام دعمك وتشجيعك لي …

warm-color @ ويجزيك الخير اخي الكريم … مجتمع لينوكس العربي هو الذي جعلنا كلنا نرتقي ونتطور أكثر وأكثر ولله الحمد … والحمد لله إنه أصبح مكان لإلتقاء الأحبة ومحبي نشر المعرفة جميعاً … شكراً يا خوي لمرورك وكلامك الطيب …

GNOM @ ويبارك بيك أخوي عبد الرحمن … شكراً يا خوي لمرورك والحمد لله نال على إعجابك الموضوع …

الله يسلم هالإيدين يا أبو محمد و الله هذا كثير علي و ربي يجعله في ميزان حسناتك يا رب ::love::

السلام عليكم

يعطيك الصحة :) مقال رائع,,, أغلبية مواضيعك رائعة و انا اعد نفسي من الزوار الاوفياء الزون و لكن هذا اول تعليق لي …

الحقيقة ليست روعة الموضوع وحدها التي دفعتني للتعليق و لكن أيضا قولك ****أمام هؤلاء أصحاب c99 والذي لن يعرف أحدهم أن يعمل شيء سوى تغيير أندكس !!! **** أردت ان اضم صوتي لصوتك لمحاربة هذا النوع ن **الحمقى** و الله لقد ذقت ذرعا منهم :(

KING SABRI @ الله يسلمك يارب أخوي صبري … لا كثير ولا حاجة أنت تعرف ذلك جيداً … شكراً لمرورك ودعواتك يا خوي …

بلال @ وعليكم السلام ورحمة الله وبركاته

الله يعافيك يارب أخوي بلال … يشرفني تكون من زوار الزون وإن شاء الله لا يكون آخر تعليق لك هنا ::17

إن شاء الله يكفوا هؤلاء عن هذه العمليات وإن شاء الله أهم شي الموضوع عجبك … نورت الزون يا بلال …

شكرا أستاذ على الموضوع، و ياريث تضيفه لصفحة Docs

جزاك الله خيرا

اثناء بحثي وجدّت ان هذه الطريقة لن تحمي من يستخدم الكرنل التي تحتوي على ثغرة vmslice

محمد امين @ حياك الله أخوي محمد، إن شاء الله أقوم بعمله على شكل Doc ولا يهمك … نورت …

باحث @ ممكن ياخوي رابط لكلامك؟ وهل النواة 2.6.27.10 فيها هذا الخلل ؟

ما شاء الله عليك اخي بيناري..

طريقة عبقرية و قوية جدا

انا سمعت من اصدقاء لي عن من اعطتهم رووت و لم يستطيعوا التحكم في السيرفر و كان نفسي اعرف الطريقة هذه

جزاك الله خيرا

السلام عليكم ورحمه الله وبركاته

اهنئك يا استاذنا العزيز على المجهود الرائع ولى سؤال

هل لابد من اصدارة التى عليها الشرح أم يمكن استخدام اصدارات أخرى من الكرنل مثل 2.6.27.11 أو 2.6.27.14

او حتى اصدارات الحديثة زى 2.6.29

Error Code @ الله يخليك يارب هذا من لطفك وذوقك … ياله الحين عرفت الطريقة أستمتع بها إذن :) بالتوفيق لك أخي وشكراً لمرورك …

essa @ وعليكم السلام ورحمة الله وبركاته

الله يخليك يارب هذا من لطفك وذوقك … بخصوص سؤالك، المفروض نعم تستعمل كل إصدارة مع إصدارتها … ولا اعتقد ستعمل إلا مع الإصدارة الخاصة بها … بالنسبة للنواة الجديدة ربما تستطيع إستعمال test منها معهم ولكنها ليست stable … عليك بالموقع الرسمي إن شاء الله تستفيد اكثر … بالتوفيق لك وشكراً لمرورك …

رائع كالعادة يا ابو محمد، جزاك الله خيراً ::bhappy::

موضوع فى الصميم

أعرف أنك مشفول جدا بالعمل الجديد فى الشركة ياغالى

ولكنى كنت أريد ان أكون Security Engineer بحق

أعرف أن الكلمة كبيرة جدا جدا جدا جدا جدا وربما يكون الامر صعبا لكنك تعرف ان من كان معلمه كتابه فقط فهو بالتأكيد سوف يستغرق الكثير من الوقت ليصل على الدرب الصحيح

ولهذا أطلب منك أن تخبرنا بما لم تنفعله فى البداية وودت لو ان شخص أخبرك به

وطبعا لو تكرمت ووضعتلنا لائحة بأفضل 3 كتب – ثلاثة فقط ::14 – تعقد انها الاهم على الاطلاق وياحبذا لو كان احدها يتناول أشياء مثل هذة :D

أنت قمت بعمل هذا بالفعل ولكن تكراره لن يكون سيئا على الاطلاق ::6

تحياتي وسلامي

السلام عليكم ورحمه الله وبركاته ..

ببداية الموضوع بارك الله بك على الشرح ..

الحقيقه ليس لدى سيرفر .. حصلت عليه عدة مرات اقوم بحجزه لعدة اشهر ثما اقوم بالالغاء السيرفر ..

ليس لدي تعليق سواً .. الله يوفقك وبارك الله فيك على هذا الشرح ..

اللي جعلنى اضع هنا الرد الله .. لكي اشكرك .. من لا يشكر الناس لا يشكر الله ..

ثم .. كلامك ببداية الموضوع .. هو من جلعني اضع هنا الرد بعد الشكر لك ..

اهنئك ع تفكيرك النيـُر واخلاقك العاليه .. إبدعت قبل إن تضع بصمتك بالشرح ..

احبك بالله ::happy::

Security

اشكرك شديد الشكر على الإفادة وبعد الاعتماد على مصادر عديدة انت كنت اهمها تم تنصيبه على CentOS 5.3 والامور تعمل بإمتياز.

المشكلة الوحيدة التي ازعجتني انه بالرغم من انه الروت صلاحياته محدودة لا زال بإمكانه مسح الملفات الخاصة بالمستخدمين داخل مجلداتهم في المجلد /home .

هل صادفت هذه المشكلة ؟

ZandeX @ ويجزيك الخير، الله يخليك يارب أخوي حيدر … إن شاء الله أستفدت من الموضوع …

ahmed-araby @ الله يخليك يارب أخوي أحمد … بخصوص ما تطلبه ربما هذا الموضوع يفيدك:

http://pen-tester.dk/pentest.htm

فيه كل ما تتسائل حوله وأيضاً فيه العديد من الكتب … بالنسبة لي صعب أنصح بثلاث كتب فقط، لانه هناك كتب ممكن يكون فيها فصل واحد هو المفيد وهكذا … راجع صفحة مكتبتي لعل تستفيد منهم وأيضاً هناك اكثر من كتاب قمت بوصفهم وهم رائعين جداً … سأنزل وصف في كتاب جديد قريباً إن شاء الله حال وجود فراغ لعمل ذلك … شكراً يا خوي على هذه الثقة الطيبة منك وعسى الله يوفقنا جميعاً لكل ما يحبه ويرضاه …

3a6l @ وعليكم السلام ورحمة الله وبركاته

ويبارك بيك اخي الكريم يا هلا ومرحبا بك … أشكرك يا خوي على كلامك ودعواتك الطيبة وهذا والله من لطفك وذوقك … وإن شاء الله نكون دائماً عند حسن ظن الجميع بنا … شكراً مرة أخرى أخي على كل كلمة وحرف كتبته بحقي وإن شاء الله يصير عندك خادم وتستفيد من الموضوع … نورت الزون يا طيب …

SaRi @ الله يخليك يارب والحمد لله كان محل فائدة لك ولو بسيطة … بخصوص المشكلة التي تظهر معك، أكيد هناك مسألة ما حصلت أثناء مرحلة التعلم أو إنه الصلاحيات فيها مشكلة ما … شكراً لمرورك اخي نورت الزون …

اقسم بالله ما قلت استاذي ما كدبت

كمل ابداعك حبيبي

kalemer0 @ الله يخليك يارب أخي الكريم وإن شاء الله تكون أستفدت من الموضوع …